损失超千万美元 UXLINK安全事件漏洞分析与被盗资金追踪

9月23日,UXLINK因多签钱包私钥泄露受到攻击,攻击者通过铸造UXLINK代币,抛售获利超过1130万美元。Beosin安全团队对本次攻击事件进行了漏洞分析和资金追踪,并将结果分享如下:

事件回顾

UXLINK项目合约因私钥泄露,导致攻击者地址被添加为其合约的多签账户并移除原先的其它多签账户,且合约的签名阈值被重置为1,只需攻击者地址进行签名即可执行合约操作,攻击者实现了对合约的完全控制。随后,攻击者开始增发UXLINK代币并卖出进行获利。

攻击者增发了5次代币,三个收取代币地址0xeff9cefdedb2a34b9e9e371bda0bf8db8b7eb9a7、0x2ef43c1d0c88c071d242b6c2d0430e1751607b87、0x78786a967ee948aea1ccd3150f973cf07d9864f3通过兑币、中转和跨链将UXLINK代币兑换为ETH和DAI储存在ETH链地址上。

被盗资金追踪

以下是Beosin安全团队对本次安全事件中的主要资金流向进行的分析:

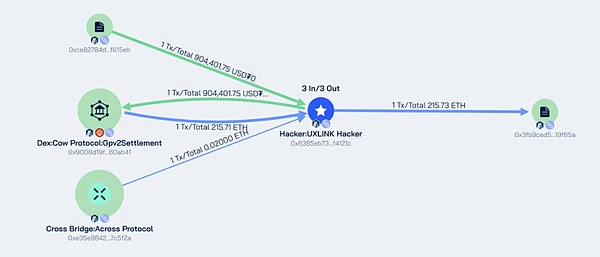

ARBITRUM链

黑客地址:0x6385eb73fae34bf90ed4c3d4c8afbc957ff4121c

被盗地址:0xCe82784d2E6C838c9b390A14a79B70d644F615EB

盗取金额约:904,401 USDT

盗取资金后黑客将904,401 USDT兑换成215.71 ETH通过跨链将ETH转移至以太坊地址0x6385eb73fae34bf90ed4c3d4c8afbc957ff4121c上。

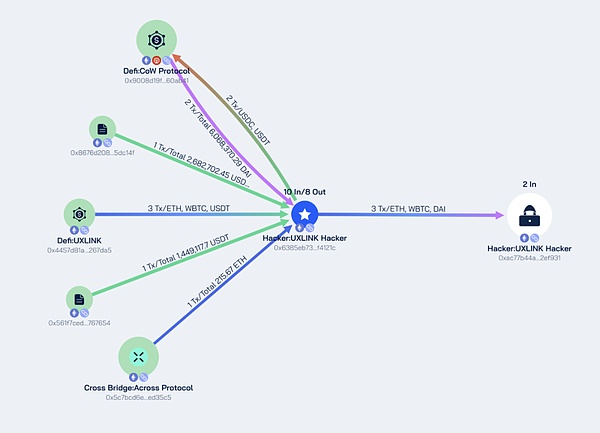

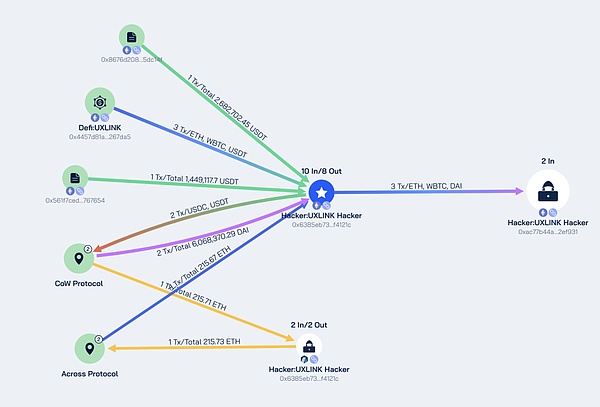

Ethereum链

黑客地址:0x6385eb73fae34bf90ed4c3d4c8afbc957ff4121c

被盗地址:0x4457d81a97ab6074468da95f4c0c452924267da5、0x8676d208484899f5448ad6e8b19792d21e5dc14f、0x561f7ced7e85c597ad712db4d73e796a4f767654

盗取资金约:25.27ETH、5,564,402.99 USDT、3.7 WBTC、50万USDC

盗取资金后黑客将5,564,402.99 USDT和50万USDC兑换成6,068,370.29 DAI,最后将资金归集到地址0xac77b44a5f3acc54e3844a609fffd64f182ef931,该地址目前余额:240.99 ETH、6,068,370.29 DAI、3.7 WBTC。

Ethereum与Arbitrum的主要资金流向如下图所示:

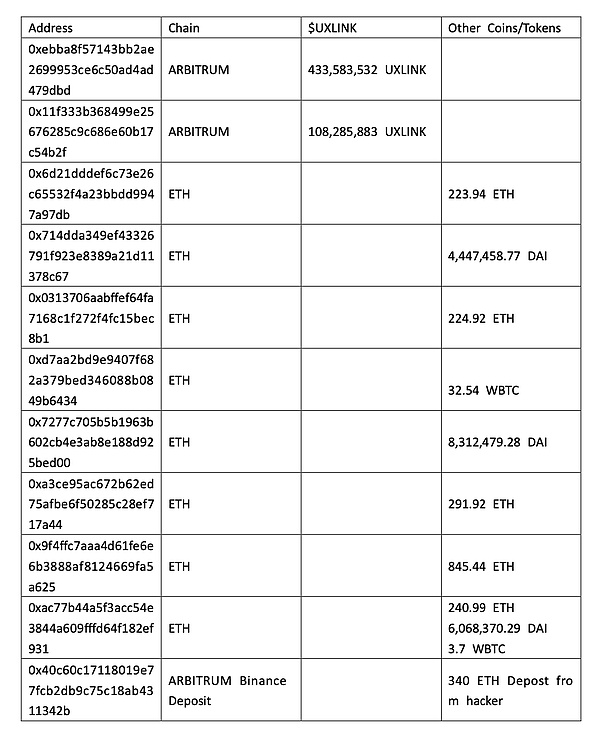

据Beosin Trace分析,所有被盗资金仍存放在攻击者的多个地址中。

Beosin Trace已将攻击者相关的所有地址加入黑名单,并持续追踪。以下是目前攻击者相关地址的余额情况:

声明:本文由入驻金色财经的作者撰写,观点仅代表作者本人,绝不代表金色财经赞同其观点或证实其描述。

提示:投资有风险,入市须谨慎。本资讯不作为投资理财建议。

24小时热文

加密货币的未来——从投机资产到互联网底层

加密货币的未来——从投机资产到互联网底层区块律动BlockBeats

稳定币之后又轮到RWA

稳定币之后又轮到RWA元飞船

迈向新规模:以太坊的Fusaka升级

迈向新规模:以太坊的Fusaka升级白话区块链

- 寻求报道

金色财经APPiOS & Android

金色财经APPiOS & Android- 加入社群

Telegram - 意见反馈

- 返回顶部

- 返回底部