Web3安全危机加剧?Beosin第三季度报告揭秘

来源:Beosin 编译:比推BitpushNews Yanan

前言

在快速发展的Web3区块链技术领域中,安全与监管始终是备受业界关注的焦点。鉴于此,为确保区块链应用的安全和稳定,全面了解Web3区块链的安全格局和加密货币行业的监管框架变得至关重要。本研究报告是由 Beosin 和 SUSS NiFT 联合发起的区块链安全联盟的合作成果,旨在深入探讨2023年第三季度全球区块链安全态势、突出的Web3重大事件以及加密货币行业的关键监管政策。

在这份报告中,我们将深入分析2023年第三季度的全球区块链安全格局,涵盖安全漏洞、攻击事件以及值得注意的Web3事件。同时,我们将详细回顾并总结加密货币行业的关键监管政策,帮助读者理解全球区块链领域政府和监管机构层面的立法与监管动态,并阐明其对行业进步的影响。

通过发布这份报告,我们希望能为读者提供宝贵的分析意见,使他们更好地理解Web3区块链安全格局的动态演变以及加密货币行业监管政策的显著特点。

2023年第三季度全球Web3安全统计及反洗钱分析

作者:Beosin 研究团队 – Mario & Donny

数据来源(截止至9月25日):足迹分析:加密货币分析表

1. 第三季度Web3安全总览

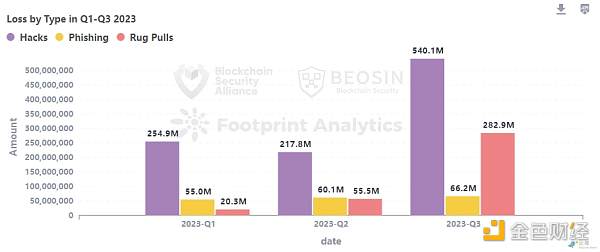

根据Beosin EagleEye的统计数据,2023年第三季度,Web3中的黑客攻击、网络钓鱼诈骗和拉盘跑路骗局(rug pulls)造成的损失总计达到8.8926亿美元。其中,43 次重大攻击共造成约 5.4016 亿美元的损失。网络钓鱼诈骗造成的损失总计约为 6615 万美元。而拉盘跑路骗局有 81 起,损失总计约为 2.8296 亿美元。

2023 年第三季度的损失超过了 2023 年上半年的损失总额。2023 年第一季度的损失约为 3.3 亿美元,2023 年第二季度为 3.33 亿美元,而第三季度则达到了 8.8926 亿美元。

就项目类型而言,DeFi 仍是最常受到攻击的领域。涉及到DeFi的攻击事件共计 29 起,占事件总数的 67.4%。同时,在所有项目中,公链遭受的损失最大。

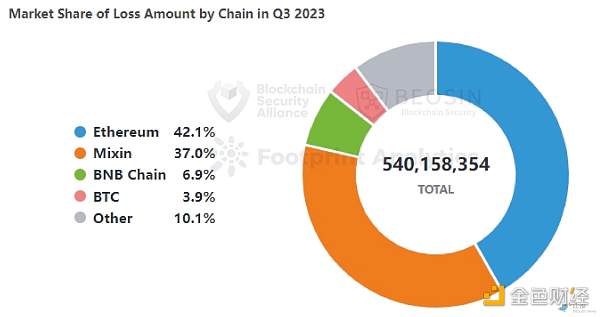

在区块链类型方面,以太坊的损失最大,达到2.27亿美元,其受到的攻击次数也最多,达到16次。

从攻击类型来看,本季度共发生 9 起私钥泄露事件,造成损失达 2.23 亿美元,在所有攻击类型中居于首位。

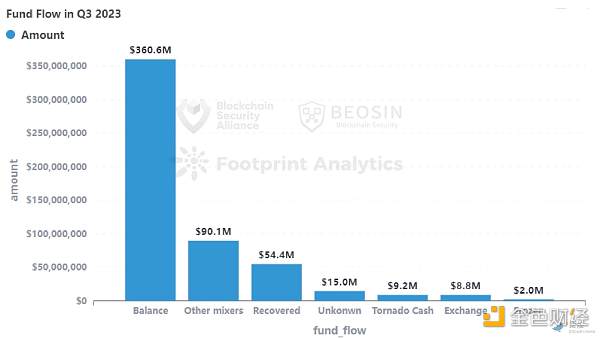

从被盗资金流向来看,黑客地址仍持有 3.6 亿美元(67%), 仅有10%的被盗资金被追回。

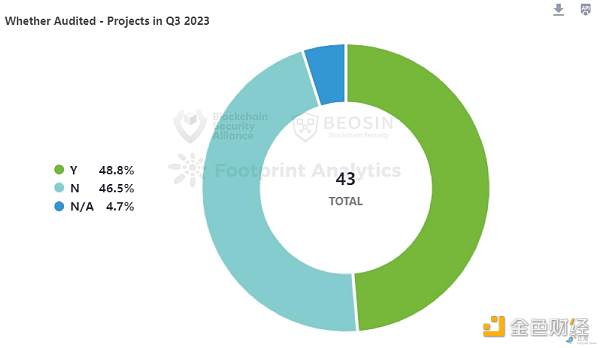

从审计情况来看,已审计项目和未审计项目的比例大致相当,分别为48.8%和46.5%。

2. 黑客攻击情况

43 次重大攻击造成 5.4016 亿美元损失

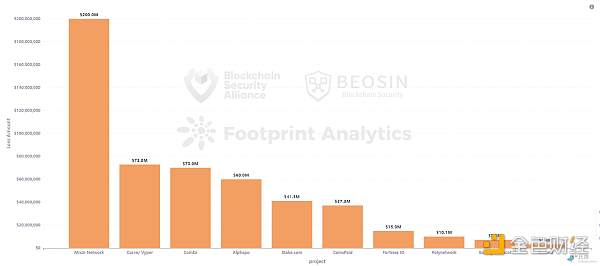

2023年第三季度,Beosin EagleEye共监测到Web3重大攻击事件43起,总损失达5.4016亿美元。其中,损失超过1亿美元的安全事件有1起,损失在1000万美元至1亿美元之间的事件有7起,损失在100万美元至1000万美元之间的事件有9起。

损失超过1000万美元的攻击事件如下(按金额排序):

Mixin 网络 – 2 亿美元

9月25日,Mixin官方发推称,Mixin Network云服务商数据库被黑客攻击,导致部分主网资产损失约2亿美元。

Curve/Vyper – 7300万美元

7月30日,由于旧版本Vyper编译器存在重入漏洞,多个Curve矿池遭到攻击,损失高达7300万美元,其中约5230万美元被黑客返还。

CoinEx – 7000万美元

9月12日,由于私钥泄露,加密货币交易所CoinEx的热钱包被盗,涉及211条链,总损失达7000万美元。 此次攻击由朝鲜Lazarus组织发起。

Alphapo – 6000万美元

7月23日,加密支付服务提供商Alphapo的热钱包被盗,总损失达6000万美元。 此次攻击同样是由朝鲜Lazarus组织发起。

Stake – 4130 万美元

9月4日,加密货币赌场平台Stake的热钱包遭到黑客攻击,损失达4130万美元。 此次攻击还是由朝鲜Lazarus组织发起。

CoinsPaid – 3730 万美元

7 月 22 日,加密支付平台 CoinsPaid 遭到黑客攻击,3730 万美元资产被盗。 黑客花了六个月的时间跟踪和研究CoinsPaid的系统,尝试了各种形式的攻击,包括社交工程、DDoS、暴力破解、网络钓鱼等。这次攻击仍然由朝鲜Lazarus组织发起。

Fortress IO – 1500 万美元

8 月 29 日,因第三方云供应商遭到黑客攻击,区块链基础设施提供商 Fortress IO损失 1500 万美元。

Polynetwork – 1010 万美元

7月2日,跨链桥PolyNetwork因私钥泄露而遭到攻击,黑客获利1010万美元。

3. 被攻击项目类型

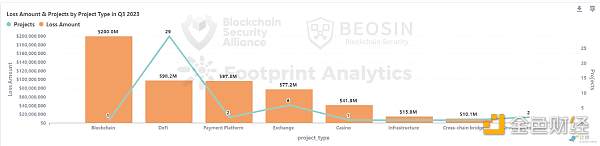

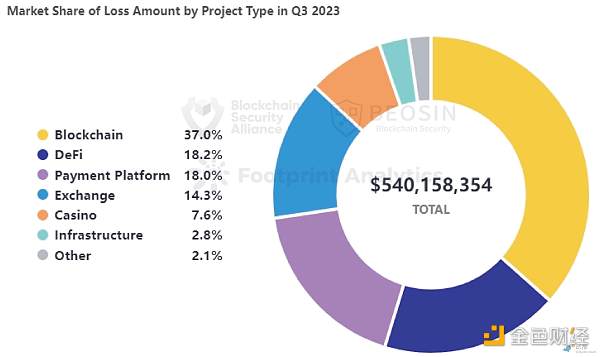

公链项目损失最大

本季度,Mixin Network黑客事件已占总损失的37%,导致公链项目损失最为严重。43起攻击中,DeFi领域有29起,占67.4%,造成约9823万美元损失,成为损失第二大的项目类型。

支付平台的损失位居第三,其中两起安全事件共造成了 9730 万美元的损失(Alphapo 6000 万美元,CoinsPaid 3730 万美元)。

除DeFi外,受攻击的项目还有交易所、赌场、基础设施、跨链桥及未经验证的合约。黑客主要瞄准资金量大的公链、支付平台和赌场。

4. 涉及到的链

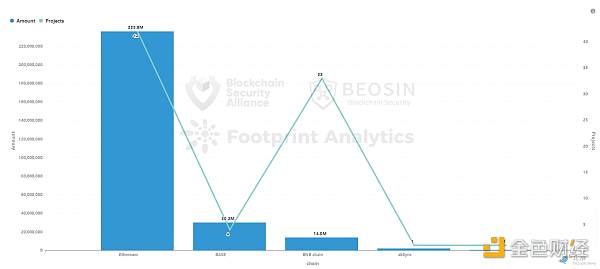

损失最大和安全事件最多的项目都基于ETH

本季度,ETH损失高达2.27亿美元,位居所有链平台之首,所涉及到的安全事件次数也最多,共16次。

排名第二的是 Mixin Network,单次安全事件就造成了 2 亿美元的损失。

以太坊和 Mixin 的损失总额占所有项目的 79%。

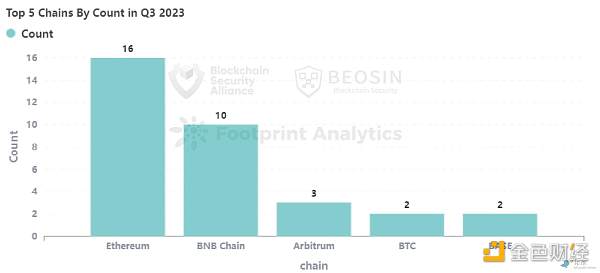

按攻击次数排名,发生安全事件最多的前五大链是 ETH(16 次)、BNB 链(10 次)、Arbitrum(3 次)、BTC(2 次)和 Base(2 次)。

5. 按攻击类型划分的损失

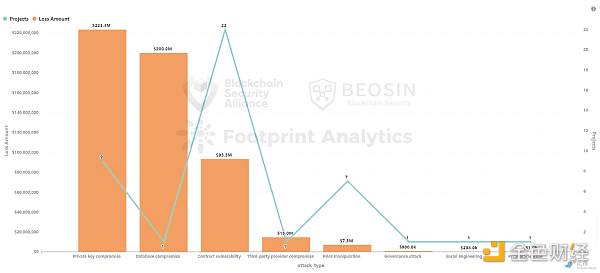

9起私钥泄露事件造成2.23亿美元损失

本季度共发生 9 起私钥泄露事件,造成损失达 2.23 亿美元。私钥泄露也因此成为遭受损失最大的受攻击类型。 本季度造成超过 1000 万美元损失的 8 起安全事件中,有 5 起源于私钥泄露:CoinEx(7000 万美元)、Alphapo(6000 万美元)、Stake.com(4130 万美元)、CoinsPaid(3730 万美元)、Polynetwork(1010 万美元)。

损失排名第二的是云数据库攻击,在 Mixin Network 事件中损失了 2 亿美元。

排名第三的是合同漏洞利用。22 个合同漏洞导致的损失总额约为 9327 万美元。

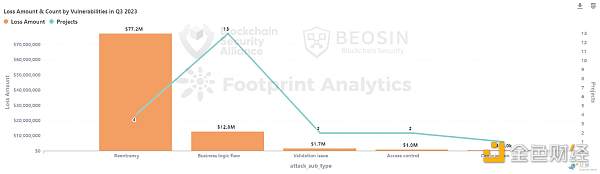

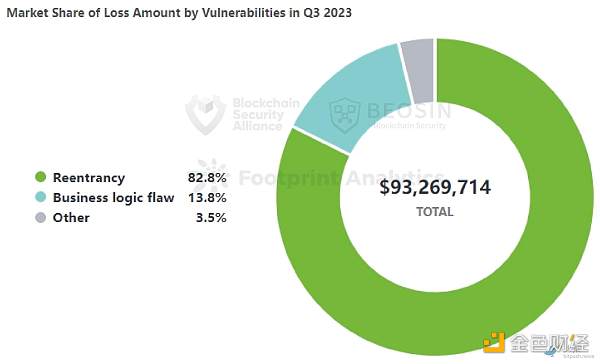

就漏洞类型而言,重入性漏洞在智能合约事件中造成的损失最大,约占损失金额的 82.8%。业务逻辑漏洞出现的频率最高,在 22 个合约漏洞中出现了 13 次。

6. 攻击类型分析

6.1 Exactly Protocol

2023 年 8 月 18 日,Optimism 链上的 DeFi 借贷协议 Exactly Protocol 遭到攻击,损失 700 万美元。

漏洞分析

漏洞合约中的多个市场地址参数可被操纵。通过传递恶意市场合约地址,攻击者成功绕过许可检查,执行恶意存款功能,盗取了用户的 USDC 担保品,清算用户资产,并最终实现了盈利。

建议

建议为用作 lp 代币的合约地址添加白名单功能,以防止恶意操纵。

6.2 Vyper/Curve

7 月 31 日,以太坊编程语言 Vyper 发布推文称,Vyper 0.2.15、0.2.16 和 0.3.0 版本中的重入锁存在漏洞。Curve表示,多个使用Vyper 0.2.15(CRV/alETH/msETH/pETH)的稳定币池遭到攻击,损失总计7300万美元,其中约5230万美元已被黑客归还。

漏洞分析

该攻击主要是由于Vyper 0.2.15中重入锁定失败所致。攻击者调用remove_liquidity函数从相关池中移除流动性并通过重入方式进入add_liquidity函数以增加流动性。由于余额更新于重入add_liquidity之前,导致价格计算出错。

建议

Vyper 0.2.15、0.2.16 和 0.3.0 版本中的重入锁定都存在失效问题。 建议相关项目进行自查。 项目上线后,强烈建议相关团队关注第三方组件/依赖项的漏洞披露情况,及时降低风险。

6.3 Eralend

2023 年 7 月 25 日,ZkSync 上的借贷协议 Eralend 遭到攻击,损失约 340 万美元。

漏洞分析

主要漏洞源于价格预言机中的只读重入,导致Eralend的ctoken合约之间的贷款价值和清算价值计算不一致。贷款金额高于偿还金额,使攻击者在放款和清算后获利。攻击者反复利用多个合约获取了大量的USDC。

建议

在依靠SyncSwap的实时储备进行价格计算时,应考虑只读重入场景,以防止同一交易内价格计算不一致。

7. 典型反洗钱安全事件

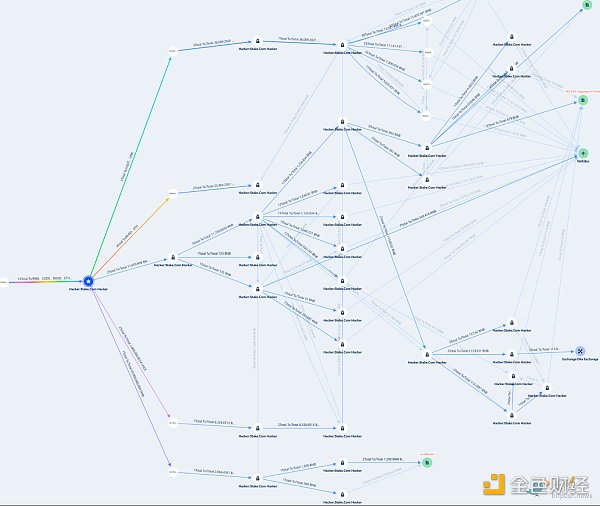

7.1 Beosin KYT 对 Stake.com的攻击分析

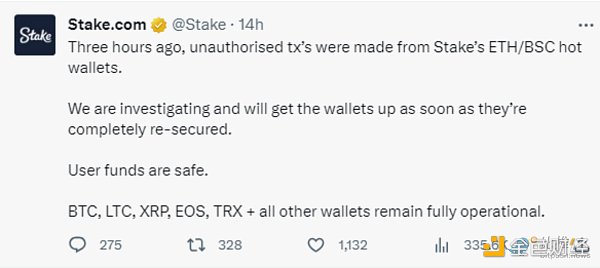

9月4日,Beosin EagleEye平台监测到加密货币赌场Stake.com遭受攻击。事件发生后,Stake.com 表示其 ETH 和 BSC 的热钱包出现未经授权的交易。一旦钱包完成重新加密,将立即恢复存款和取款功能。

经分析,Beosin安全团队发现该事件主要是由于私钥泄露导致,造成至少4000万美元的资产损失。我们使用加密资产反洗钱合规和分析平台 Beosin KYT 来分析此事件。

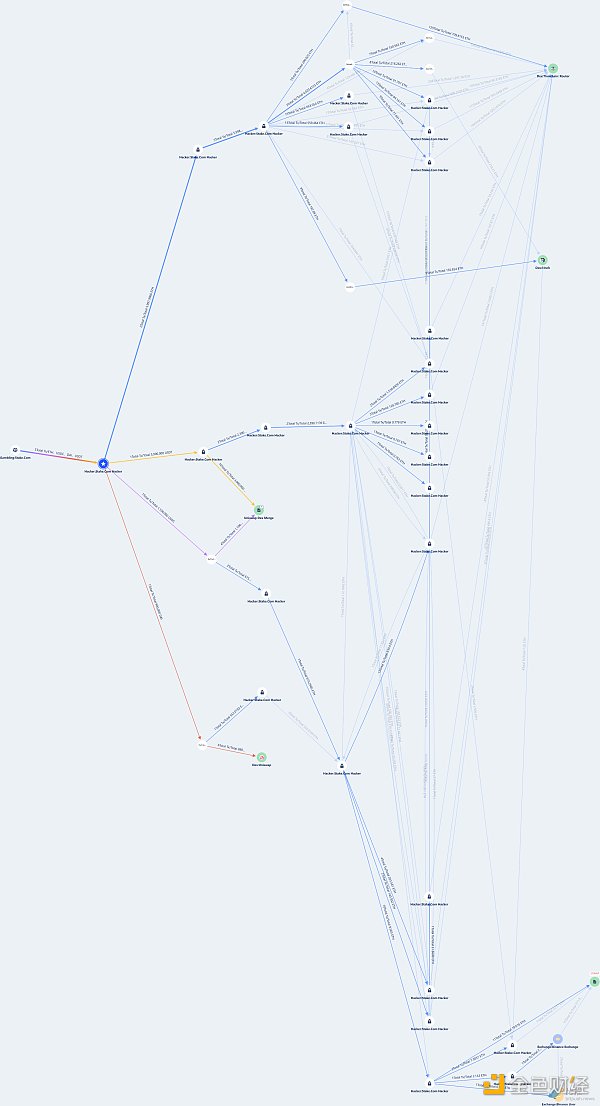

ETH上的资金流向

攻击发生后,黑客先将 6000枚ETH、3,900,000枚 USDC 和 9,000,000 枚DAI 发送至地址0x3130662aece32F05753D00A7B95C0444150BCd3C。

接下来,黑客将 DAI、USDC 等兑换成 ETH,并存入以下 4 个地址,为后续分散资金做准备:

0xba36735021a9ccd7582ebc7f70164794154ff30e

0x94f1b9b64e2932f6a2db338f616844400cd58e8a

0x7d84d78bb9b6044a45fa08b7fe109f2c8648ab4e

0xbda83686c90314cfbaaeb18db46723d83fdf0c83

第三步:黑客将上述4个地址中的资金分散到20多个地址,并在同级地址之间转移资金,增加追踪难度。

第四步:黑客将数百笔交易中的大部分资产存入DEX Thorchain,并通过1inch和SSwap将剩余资产兑换成USDT。

值得注意的是,黑客还将一小部分资金存入币安钱包。

Polygon上的资金流向

黑客在Polygon上的资金转移方式与ETH相同。

黑客将3,250,000 枚MATIC、4,220,000枚 USDT、1,780,000枚 USDC和70,000枚 DAI发送至地址0xfe3f568d58919b14aff72bd3f14e6f55bec6c4e0。

第二步:黑客将资产兑换成MATIC并存入以下4个地址:

0x32860a05c8c5d0580de0d7eab0d4b6456c397ce2

0xa2e898180d0bc3713025d8590615a832397a8032

0xa26213638f79f2ed98d474cbcb87551da909685e

0xf835cc6c36e2ae500b33193a3fabaa2ba8a2d3dc

第三步:黑客将上述4个地址中的资金分散到20多个地址,并在同级地址之间进行转移。

第四步:黑客将分散在数百笔交易中的资产发送到 SquidRouter 进行跨链转账。

BNB链的资金流向

与 ETH 和 Polygon 类似,黑客从 Stake 钱包向 BNB Chain 上的地址 0x4464e91002c63a623a8a218bd5dd1f041b61ec04 发送了 7,350,000 枚BSC-USD、1,800,000枚 USDC、1,300,000枚 BUSD、300,000 枚MATIC、12,000 枚BNB、2,300 枚ETH 和 40,000枚LINK。

第二步:将资产兑换成BNB并存入以下4个地址:

0xff29a52a538f1591235656f71135c24019bf82e5

0x95b6656838a1d852dd1313c659581f36b2afb237

0xe03a1ae400fa54283d5a1c4f8b89d3ca74afbd62

0xbcedc4f3855148df3ea5423ce758bda9f51630aa

第三步:将上述4个地址中的资金分散到20多个地址中,并在同级地址之间进行转账。

第四步:将分散于数百笔交易中的资产发送至OKX DEX、BNB tokenhub进行跨链转账或兑换成BUSD以不断打乱资金。

值得注意的是,黑客还将一小部分资金转入 OKX 钱包。

9 月 5 日,Stake.com 发布公告称,所有平台服务均已恢复,可即时处理所有币种的存款和取款请求。此次事件导致以太坊 Stake.com 被盗 1570 万美元,BNB Chain 和 Polygon 网络被盗 2560 万美元。这也促使 Stake.com 加强了安全措施,包括加强私钥管理和实施更多保障措施等,以确保用户资产安全。

同时,Beosin 将继续致力于提供最先进的安全审计和风险监控解决方案,为加密资产持有者和交易平台提供可靠的保护。这次事件给整个加密货币行业敲了警钟,凸显了安全的重要性。它进一步推动了安全技术和合规措施的发展,确保用户数字资产的安全。

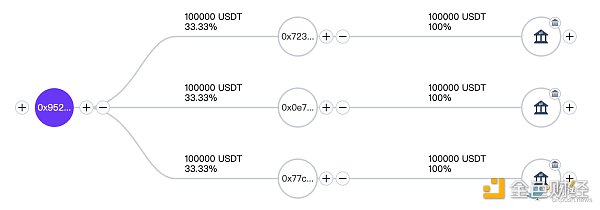

7.2 揭开JPEX争议背后的资金轨迹

2023年9月13日,香港证监会发表题为《关于不受监管的虚拟资产交易平台》的声明,称虚拟资产交易平台JPEX没有证监会牌照,也没有申请牌照。 次日,JPEX社区发现该平台的提现限额仅为1000 USDT,提现费用则高达999 USDT。 2023年9月19日,香港证监会召开新闻发布会,透露JPEX已停止交易业务。

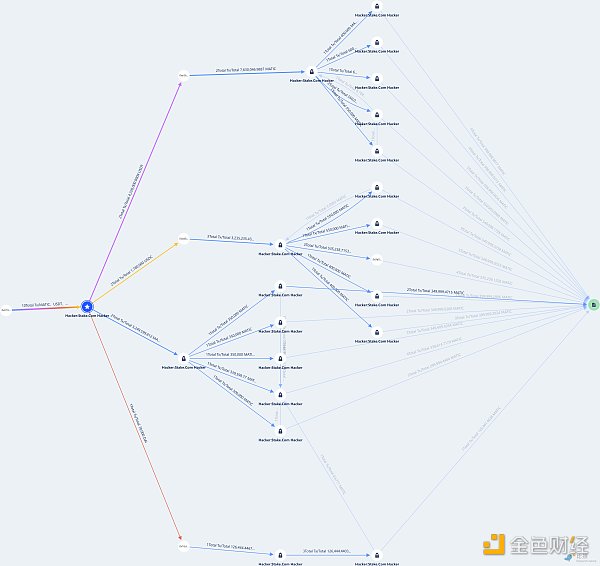

目前,该事件的调查仍在进行中。 我们使用Beosin KYT追踪JPEX的相关地址,并对资金流向进行了分析,详情如下:

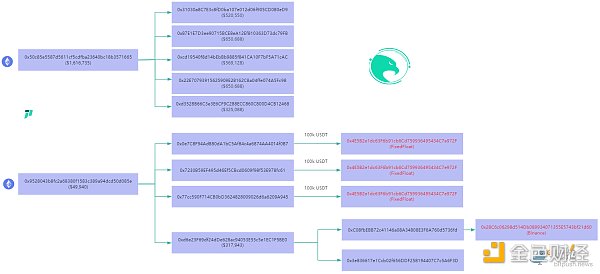

以太坊上的JPEX资金流向

JPEX在以太坊上的充值钱包地址为0x50c85e5587d5611cf5cdfba23640bc18b3571665,用户在JPEX平台上充值的资产会自动存储在该地址。 基于以太坊的USDT资产会转移至提现钱包地址0x9528043B8Fc2a68380F1583C389a94dcd50d085e。

存款钱包地址 0x50c8 在 2023 年 9 月 19 日凌晨 01:37 完成交易后,没有显示任何资金转账或活动,休眠时间超过 24 小时。

2023年9月18日下午5点左右,USDT提现钱包地址0×9528向FixedFloat交易所(无需KYC)的三个充值地址转账10万USDT。此后,该地址再无资金转账活动。

除了 USDT 之外, JPEX所涉及到的以太坊分布如下所示:

0x50c85e5587d5611cf5cdfba23640bc18b3571665:641枚 ETH

0x31030a8C7E3c8fD0ba107e012d06f905CD080eD9:320枚 ETH

0x87E1E7D3ee90715BCE8eA12Ef810363D73dc79FB:400 枚 ETH

0xcd19540f8d14bEbBb9885f841CA10F7bF5A71cAC:350 枚 ETH

0x22E70793915625909E28162C8a04ffe074A5Fc98:400枚 ETH

0xd3528B66C3e3E6CF9C288ECC860C800D4CB12468:200枚 ETH

ETH及USDT资金流向详细图表:

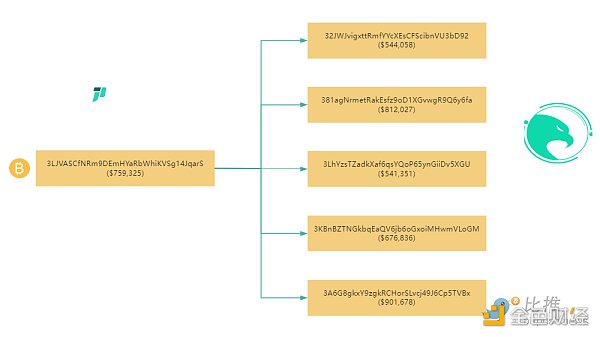

比特币上的JPEX资金流向

比特币区块链上的 BTC 分散在与 JPEX 相关的各个地址上,具体如下:

3LJVASCfNRm9DEmHYaRbWhiKVSg14JqarS:28枚BTC

32JWJvigxttRmfYYcXEsCFScibnVU3bD92:20枚BTC

381agNrmetRakEsfz9oD1XGvwgR9Q6y6fa:30枚BTC

3LhYzsTZadkXaf6qsYQoP65ynGiiDv5XGU:20枚BTC

3KBnBZTNGkbqEaQV6jb6oGxoiMHwmVLoGM:25枚BTC

3A6G8gkxY9zgkRCHorSLvcj49J6Cp5TVBx:33枚BTC

BTC资金流向详细图表:

截至目前,JPEX 尚未在推特等公共社交平台上正式回应相关指控。JPEX 事件受到整个加密社区的谴责,许多投资者在推特上发表评论,要求降低手续费和恢复提款限额。JPEX的所作所为可能会让自己受到香港证监会更严格的调查。

在JPEX事件中,我们使用Beosin KYT分析解读链上数据,揭示了JPEX平台的资金流向,以及用户应如何分析链上数据以提高资产安全性。此次事件也引起了业界的广泛关注,警示用户要保护好自己的数字资产。

8.被盗资金流向

约 3.6 亿美元的被盗资金仍由黑客地址持有

本季度被盗的资金中,有 3.6 亿美元 (67%) 仍被黑客地址持有。 9,927 万美元(18.4%)被发送至混币器;917 万美元被发送至 Tornado Cash; 9010 万美元被发送至其他混币器,如 FixFloat、Sinbad 等。

本季度仅追回 5,440 万美元资产,仅占被盗金额的 10%。 与上半年相比,本季度资产追回率明显下降,主要原因是朝鲜Lazarus组织活动频繁,共盗窃2.08亿美元资产。 该团伙擅长利用各种复杂的洗钱技术来清洗被盗资金。在这种情况下,专业安全团队也基本无法追踪被盗资产的原始来源,或者追回被盗资产。

9. 审计现状分析

已审计项目和非审计项目的比例大致相等

在43个被攻击的项目中,经过审计和未经审计的项目比例大致相当,分别为48.8%和46.5%。在因合约漏洞而遭受攻击的 22 个项目中,有 14 个项目(63.6%)未经审计。

10. 拉盘跑路骗局

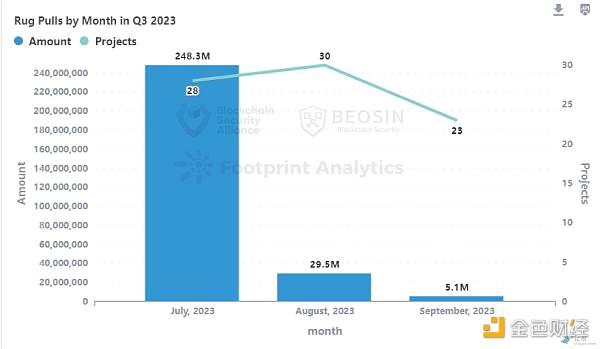

本季度出现81 起拉盘跑路骗局,共计损失 2.82 亿美元

2023年第三季度,共监测到81起拉盘跑路骗局,涉及损失金额2.82亿美元。

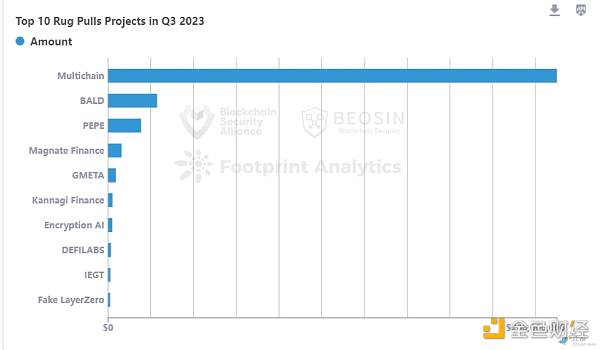

超过 1000 万美元的项目包括:Multichain(2.1 亿美元)、Bald(2300 万美元)和 Pepe(1550 万美元)。

拉盘跑路骗局主要发生在以太坊(42 起)和 BNB 链(33 起)上。Base 链也有 4 起。

11. 总结

与 2023 年前两个季度相比,第三季度因黑客、网络钓鱼诈骗和拉盘跑路骗局造成的总损失大幅增加,达到 8.8926 亿美元。 第三季度的损失总额甚至超过了前两个季度的总和。上述数据表明Web 3安全形势依然不容乐观。

本季度,朝鲜APT组织Lazarus活动频繁,通过四次攻击事件窃取了超过2.08亿美元,成为本季度Web3安全的最大威胁。 据被攻击项目之一CoinsPaid的调查,Lazarus花了半年的时间试图渗透CoinsPaid的系统并寻找漏洞,尝试了包括社交工程、DDoS、暴力攻击、网络钓鱼在内的多种方法,最终利用伪造的工作邀请诱使员工下载恶意软件,窃取私钥。Lazarus善于利用人的弱点对资金量大的平台发起攻击。因此,加密服务提供商必须加强警惕,定期培训员工,强化安全措施,并建立全面的监控与警报系统。

在43 起攻击事件中,有 22 起仍来自智能合约漏洞。我们建议项目团队在上线前寻求专业安全审计公司的帮助。

本季度拉盘跑路骗局损失大幅增加。 从项目公告来看,“内部纠纷”、“不可抗力”等词汇频频出现。 即使是资金雄厚、用户基数大的项目,也存在 "拉人 "风险。建议用户妥善管理风险,及时关注项目的最新动态。用户可以在Beosin's EagleEye平台上查询项目的安全信息和最新动态,从而更安全地投资新项目。

声明:本文由入驻金色财经的作者撰写,观点仅代表作者本人,绝不代表金色财经赞同其观点或证实其描述。

提示:投资有风险,入市须谨慎。本资讯不作为投资理财建议。

24小时热文

寻找 2026 年投资主线:哪些趋势值得关注?

寻找 2026 年投资主线:哪些趋势值得关注?白话区块链

监管博弈新阶段:解读 SEC 创新豁免对全球加密行业的影响

监管博弈新阶段:解读 SEC 创新豁免对全球加密行业的影响CEEX研究院

Ultiland:RWA 新独角兽正在重写艺术、IP 与资产的链上叙事

Ultiland:RWA 新独角兽正在重写艺术、IP 与资产的链上叙事Foresight News

- 寻求报道

金色财经APPiOS & Android

金色财经APPiOS & Android- 加入社群

Telegram - 意见反馈

- 返回顶部

- 返回底部