免责声明:金色财经所有资讯仅代表作者个人观点,不构成任何投资理财建议。请确保访问网址为(jinse.cn) 举报

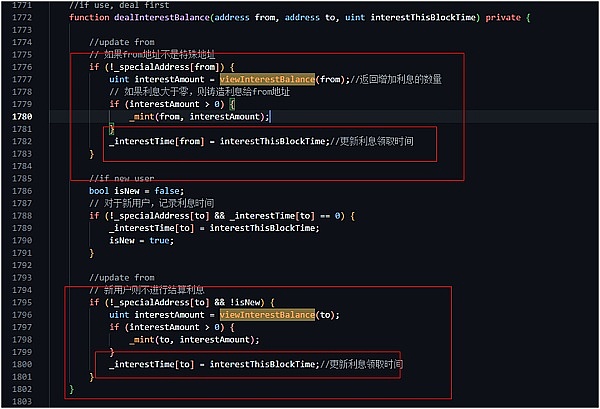

BEOSIN安全团队对ZERO攻击事件的分析

初步分析:zero代币数量被异常增发,导致pair交易池中的USDT被换空。

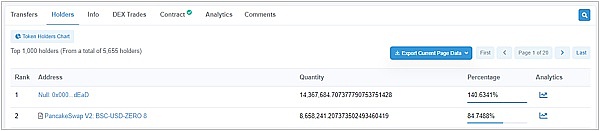

通过代币暴跌前后定位到该攻击交易:

0xbdf554683812b552c59dbbe32f5882ee35118f3ccbe7fd23448c0ea8c229b14f

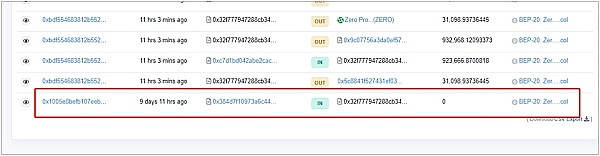

通过分析攻击交易的其中一个攻击地址,发现攻击者在九天前,攻击者向多个攻击地址转入0个zero代币。

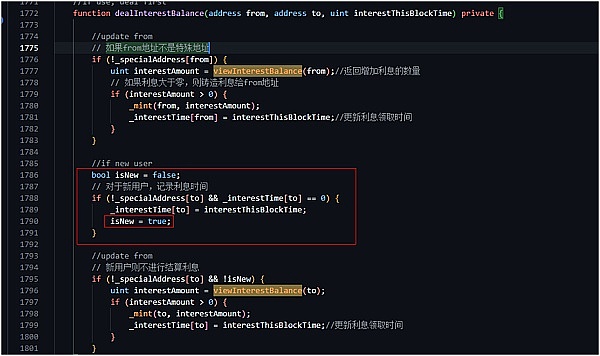

结合代码,攻击者转入零数量的代币会把新的地址置为老用户,下一次转账将享受利息。这里用字母表示(A-->B转账)

九天后,攻击者利用闪电贷,借出pair池子中的zero代币,给老地址转入zero代币(Pair-->B)。因为该账户余额为零,导致不会更新_interestTime。然后第二次,利用该地址转账,将触发B地址利息分红。(B-->C转账,将触发B的分红)

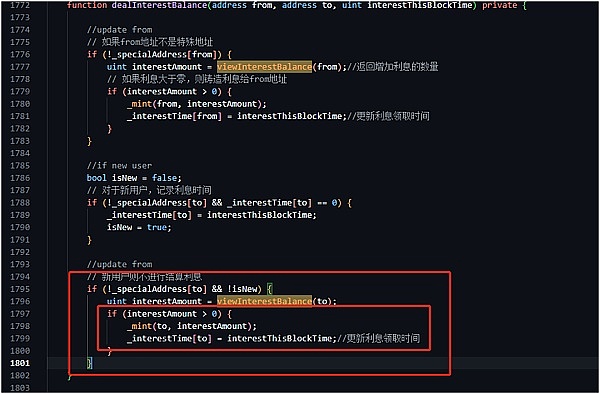

正确写法应该如下

被盗资金目前存放在以下地址,我们将对以下进行追踪。

0xce60e4afa51e74cae7969d5cf74ab6c1772efea6

0xf116a01c44b1a89e95146df62844e046cdb27f58

4

好文章,需要你的鼓励

参与评论

0/140

提交评论

声明:本文系金色财经原创稿件,版权属金色财经所有,未经授权不得转载,已经协议授权的媒体下载使用时须注明"稿件来源:金色财经",违者将依法追究责任。

提示:投资有风险,入市须谨慎。本资讯不作为投资理财建议。

24小时热文

从社区和经济表现剖析本轮meme热潮

从社区和经济表现剖析本轮meme热潮金色精选

最新2024年巴菲特股东大会实录 4万字完整全文

最新2024年巴菲特股东大会实录 4万字完整全文New Economist

衍生品交易量创新高 4E将全面拓展全球市场

衍生品交易量创新高 4E将全面拓展全球市场Web3项目动态

BTC-e创始人承认共谋90亿美元洗钱罪

BTC-e创始人承认共谋90亿美元洗钱罪Web3前沿

美国加密监管政策突变引发法律困境:钱包、Defi开发者或面临更大挑战与应对策略

美国加密监管政策突变引发法律困境:钱包、Defi开发者或面临更大挑战与应对策略AiYing Compliance

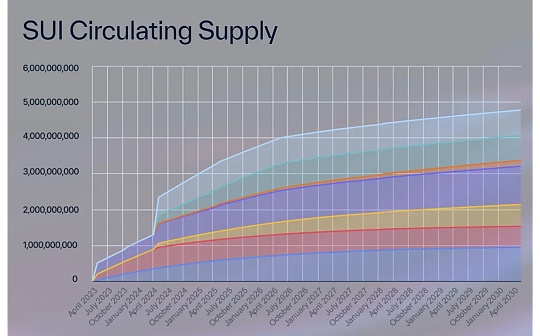

炮轰 SUI 代币经济学:Cyber Capital 创始人的“贪婪”指控

炮轰 SUI 代币经济学:Cyber Capital 创始人的“贪婪”指控Foresight News

- 寻求报道

金色财经APPiOS & Android

金色财经APPiOS & Android- 加入社群

Telegram - 意见反馈

- 返回顶部

- 返回底部