从 Bybit 被盗事件看多签机制的全流程系统性问题及新火MPC整体解决方案

Bybit被盗事件概述

2025 年 2 月 21 日,加密交易所 Bybit 的一个 Safe 多签钱包被盗,总值约 15 亿美元的加密资产不翼而飞,成为加密史上最大金额失窃案。此次攻击事件中,虽然 Safe 多签钱包合约本身没有问题,但使用过程依然被攻击,多签参与人参与签名时缺乏足够的安全意识及可靠的独立验证机制,从而被黑客篡改了签名内容,并完全欺骗了多个(3个)签名人,最终通过恶意交易获取多签钱包控制权,完成攻击。

针对 Safe 多签钱包的类似攻击,除了 Bybit 这一次,之前还发生过几次类似攻击,包括:

2024 年 7 月 18 日 印度交易所 WazirX 的 Safe 多签钱包被攻击,被更改了逻辑合约,之后被盗资金约 2.3 亿美元。

2024 年 10 月 16 日,借贷协议 Radiant Capital Safe 多签钱包被攻击,被盗约 5000 万美元。

自加密行业发展至今,由智能合约引起的安全问题已经得到行业从业者较高的重视,但是从近年来接连发生的黑客盗币事件来看,钱包安全问题依旧堪忧。此次 Bybit 被盗事件及行业发生的诸如此类事件集中暴露了钱包安全仍存巨大漏洞:在资金/权限的日常管理过程中,在看似安全的多签钱包机制下,仍然存在全流程系统性问题,钱包安全需要引起全行业的足够重视。

黑客攻击过程分析

根据最新调查报告所披露的信息,此次 Bybit 被攻击的过程及关键疑点如下:

攻击者于 UTC 2025-02-19 7:15:23 提前部署了恶意合约0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516 ;

Safe{Wallet} 的一个具有系统发布权限的开发人员电脑设备被入侵,攻击者于 UTC 2025-02-19 15:29:43 上传更改了 Safe 在 AWS S3 bucket 中的一个 javascript 代码文件,该文件包含恶意逻辑,仅针对 Bybit 的以太坊 Safe 钱包以及一个未知钱包(推测是攻击者测试验证所用),从而完成对 Safe{wallet} 前端界面的入侵。

UTC 2025-02-21,Bybit 在开展正常的 冷热 资金调拨过程中,所有 Safe{wallet} 用户所看到及使用的,都是被植入了恶意代码的 Safe{wallet} 前端,因此 Bybit 多签参与人看到 Safe{Wallet} 前端界面展示信息完全正常,(但实际签名内容与前端展示内容不符);

签名人有使用 Ledger 硬件钱包,但是 Ledger 硬件钱包签名过程是盲签,签名人完全无法在 Ledger 中核对待签名内容是否与 Safe{Wallet} 前端界面展示信息一致。

攻击者成功欺骗了所有签名参与人,获得足额(3个)签名;该恶意交易,被构造成以 DelegateCall 的方式调用恶意合约的一个伪造成 ERC20 转账的函数;该恶意函数完成了对 钱包合约的“升级”,即将逻辑实现合约更改成攻击者提前部署的恶意合约。

攻击者在恶意交易完成后,2 分钟内重新上传了正常的脚本文件,清除了恶意脚本文件。

此后,攻击者获得该多签钱包的完全掌控权,卷走了总值近 15亿美元 的加密资产。

在这个过程中,目前尚存的疑点包括:

Safe{wallet} 前端系统发布流程是怎样的?

为什么单个开发人员就可以在未将代码提交到源码仓库的情况下,更改托管在云存储中的前端系统的代码文件?

Bybit被盗事件暴露出的薄弱环节

DeFi系统前端安全隐患

所有 DeFi 应用,虽然理论上任何人都可以自行创建交易直接跟链上智能合约交互,但实际上在现实环境下对于绝大多数用户而言这都是无法完成的任务!因此所有 DeFi 应用都无可避免地需要前端系统构造交易或 EIP-712 待签名数据,如果同一套智能合约没有多套相互独立的前端系统支持,那么 DeFi 应用的前端系统又成为了重大的单点风险来源。

操作设备安全隐患

此次 Bybit 事件直接原因是 Safe{Wallet} 项目方的一个具有系统发布权限的开发人员电脑设备被入侵,凸显出传统安全风险永恒存在。由于 Web3 从业人员可能直接涉及链上资金的安全,因此在防范传统网络安全风险方面更应获得最高级别的重视。

Web3 领域所有技术系统及管理环节,都应该参照金融级安全等级来考虑及实施。

Safe 多签合约的安全薄弱环节

Safe 多签合约只提供了一个执行入口:execTransaction,该执行入口,提供了两种执行方式 Call 和 DelegateCall。对于批量交易,Safe 合约本身没有直接开放批量执行入口,而是将批量交易的逻辑使用其他合约实现,如 MultiSendCallOnly 合约。因此,当需要构造批量合约时,就需要构造对外部合约的 DelegateCall 的调用交易,执行外部合约的交易拆分和逐个执行逻辑。

正常业务场景下,只应该在交互的目标地址(to地址)是 MultiSendCallOnly 合约时,才能按 DelegateCall 方式执行。

但是 Safe 的这种机制,就为 Safe 的日常使用留下了安全隐患。大部分用户在使用过程中都可能缺乏足够的知识、技能和意识来做独立、完全的验证。

实际上,目前已知的3个金额巨大的针对 Safe 钱包的攻击都是利用了这个机制,攻击者成功利用 DelegateCall 执行方式让 safe 钱包执行了 恶意逻辑。

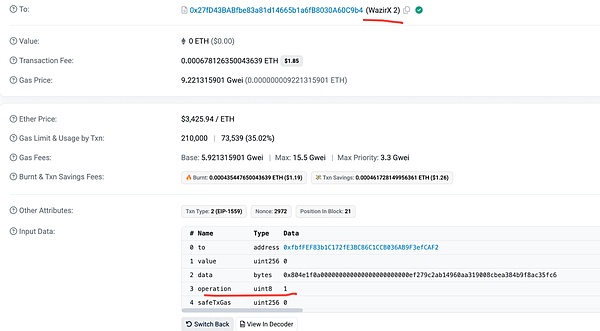

WazirX:

https://etherscan.io/tx/0x48164d3adbab78c2cb9876f6e17f88e321097fcd14cadd57556866e4ef3e185d

(一)基于 MPC 技术的企业级资金管理方案

对于仅有资金管理需求的钱包而言,采用存在“执行任意逻辑”潜在风险的智能合约多签钱包方案,不见得是最优选择。

对于只有资金管理需求(无需参与 DeFi 交互)的“冷钱包”,可以采用新火科技SINOHOPE 企业级 MPC 钱包方案,即 SINOHOPE 自托管平台作为对 Safe 多签的平替。对于有特定需求的机构客户,SINOHOPE 也可以提供技术方案,支持客户实现 MPC 方案的私有化部署。

MPC-TSS (Muti-Party Computation-Threshold Signature Scheme)技术,支持分布式管理私钥分片与协同签名,解决私钥单点风险,实现安全自托管。

相比于只在EVM兼容链可用的 多签智能合约解决方案,基于 MPC 的解决方案完全具有 Safe 多签方案的各种优点,同时还具有 Safe 多签不具备的一些优点,如多链通用性、更好实现独立审核及杜绝“执行任意逻辑”的潜在风险等优点。新火科技SINOHOPE MPC 方案的特点总结如下:

比中心化托管更具自主性

自主控制资产,无惧“挪用”与“跑路”

支持 T-N 多签,避免单点风险

支持企业多层级资产管理

比去中心化钱包更安全,功能更全

多方管理私钥分片,免除传统私钥保管风险

无需保管“不可见”私钥,免助记词

多级灾备方案,多场景分片恢复机制

比硬件钱包更便捷,易上手

分片可触网,“0”保存难度

Web2 产品形态,快速掌握

比合约钱包更便宜,通用性更强

地址创建无 Gas 消耗,使用手续费低

支持绝大部分主流区块链

链多签,保护隐私

针对单纯资金管理需求,可以更好地实现业务审核、风控,杜绝“执行任意逻辑”的潜在风险。

可配合使用专用移动设备的增强措施,设备只在审核交易时在线,进一步强化安全。

MPC-TSS技术能力及优势,结合互联网多年沉淀的在线账号体系、多因数认证体系、生物识别技术,可有效帮助用户消除私钥助记词,做到防盗、防丢 、防作恶,确保用户对资产的控制权。

(二)新火科技SINOHOPE 针对 Safe{wallet} 多签的签名验证方案

在 Web3 领域,除了冷钱包等单纯资金管理需求外,还存在链上权限管理、参与DeFi 交互等需求,针对此类需求,以 Safe{wallet} 为代表的链上多签方案毋庸置疑地仍然是目前最优解决方案之一。但是 Bybit 事件也暴露出 Safe{Wallet} 多签在使用过程中存在的多个薄弱环节,其中前端系统单一依赖、硬件钱包存在的盲签隐患这两个薄弱环节尤其突出。

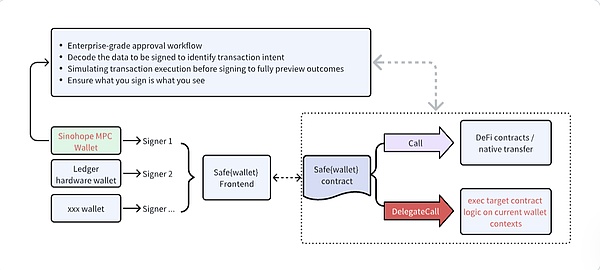

针对 Safe{wallet} 使用过程中存在的潜在隐患,新火科技SINOHOPE 推出了针对 Safe{Wallet} 多签的签名验证方案,通过引入独立的签名内容验证机制,结合企业级审批流、风控机制,弥补硬件钱包+Safe{Wallet} 多签方案中的安全短板。

新火科技SINOHOPE MPC 钱包的独立验证方案包括:

针对 Safe{Wallet} 的签名请求,启用独立的风控验证策略;基于行业 ABI 数据库以及对 Safe 合约的针对性处理,独立解析待签名内容及其执行意图,可对风险操作(如非预期的 DelegateCall 调用)及时发出预警。

集成交易模拟执行能力,可在签名前模拟交易执行,识别操作意图,以用户友好的方式展示操作意图及潜在风险,避免盲签隐患。

可集成企业级审批流,对MPC钱包账户参与管理的多签钱包制定专门的审批流及风控策略,满足更灵活丰富的资金管理需求。

通过使用新火科技SINOHOPE MPC钱包作为 Safe{Wallet} 的部分 Signer 成员,可在当前 Safe{Wallet} 多签钱包应用体系中,引入独立的安全增强层,是对现有使用方案的有益补充。由于 SINOHOPE MPC 钱包本身是自托管钱包,并且可以仅由 SINOHOPE MPC钱包持有单个签名权限,因此客户仍然始终保持着对 Safe 钱包/资产的最终控制权。

通过 SINOHOPE MPC钱包的签名验证服务,可以极大地提升客户在使用 Safe{Wallet} 过程中的安全性,并有效降低对使用人员的独立验证技能要求,降低使用人员的独立验证负担,从而更有利于机构级客户更紧密地结合企业需求、更合理地分配多签参与人角色(老板、业务、财务、安全 等)的同时确保每个参与方都有条件实施独立的审核验证,真正实现 Safe{Wallet} “防范单点风险,实现多方核验” 的宗旨。

结语:Web3行业钱包安全倡议

推动行业统一安全标准,共筑 Web3 可信生态

在 Web3 生态快速发展的今天,钱包作为用户资产管理的核心和入口,其安全性至关重要。然而,目前行业内安全标准不统一,导致用户在使用不同钱包时面临不同的安全风险。

新火科技SINOHOPE 倡议:

建立行业通用安全标准 —— 建设行业安全论坛,共同建设覆盖行业研发、日常管理、用户使用等全方位的最佳安全实践规范,建设生态应用/安全组件互操作标准,共同保障行业长远安全。

提升用户安全意识 —— 通过标准化的安全教育,提高行业用户对风险的认知和防范能力。

加强跨生态协作—— 促进行业间的信息共享和应急响应机制,共同应对安全威胁。

安全是加密行业得以稳定长远发展的基石,我们呼吁开发者、钱包服务商、审计机构及社区共同努力,推动安全标准化建设,为用户打造更安全的交易环境!

参考资料:

Bybit Hack Report:https://docsend.com/view/s/rmdi832mpt8u93s7

慢雾:Bybit 近 15 亿美元被盗背后的黑客手法与疑问:https://www.panewslab.com/zh_hk/articledetails/404r7vqf.html

Beosin | 印度交易所WazirX被盗2.35亿美元事件分析:https://web3caff.com/zh/archives/99712

Radiant Capital 被盗复盘:朝鲜黑客如何用 1 个 PDF 攻破 Mac 并盗了几个亿:https://finance.sina.com.cn/blockchain/roll/2024-12-13/doc-inczhtrx9291529.shtml

声明:本文由入驻金色财经的作者撰写,观点仅代表作者本人,绝不代表金色财经赞同其观点或证实其描述。

提示:投资有风险,入市须谨慎。本资讯不作为投资理财建议。

24小时热文

英国《金融时报》:为什么全世界都应该对稳定币感到担忧

英国《金融时报》:为什么全世界都应该对稳定币感到担忧Block unicorn

火币HTX正式获核准交易所牌照登记

火币HTX正式获核准交易所牌照登记火币HTX

资本大佬卖飞英伟达的往事

资本大佬卖飞英伟达的往事道说区块链

用户比Coinbase多3倍 估值高53%:市场为何更爱Robinhood?

用户比Coinbase多3倍 估值高53%:市场为何更爱Robinhood?比推 Bitpush News

当发币变成流水线有人在给比特币开发者发工资

当发币变成流水线有人在给比特币开发者发工资白话区块链

财富效应消失后——去中心化的神话或悲歌

财富效应消失后——去中心化的神话或悲歌佐爷歪脖山

寻找 2026 年投资主线:哪些趋势值得关注?

寻找 2026 年投资主线:哪些趋势值得关注?白话区块链

- 寻求报道

金色财经APPiOS & Android

金色财经APPiOS & Android- 加入社群

Telegram - 意见反馈

- 返回顶部

- 返回底部