4000万美元GMX漏洞攻击详解

作者:BlockSec;翻译:金色财经xiaozou

GMX遭黑客攻击,损失超4000万美元。攻击者利用合约漏洞,在启用杠杆的情况下建立空头头寸实施攻击。

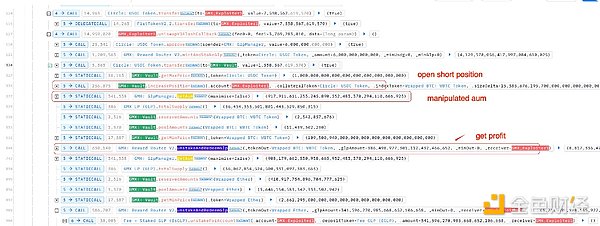

根本原因在于executeDecreaseOrder函数的调用错误:该函数首个参数本应是外部账户(EOA),但攻击者传入的却是智能合约地址。这使得攻击者在赎回过程中操纵内部状态,最终提取的资产价值远超其GLP持仓的实际价值。

GLP赎回机制解析(正常情况)

在GMX协议中,GLP作为流动性提供者代币,代表金库资产(如USDC、ETH、WBTC)的份额。

当用户调用unstakeAndRedeemGlp时,系统通过以下公式计算应返还的资产数量:

赎回金额 = (user_GLP / total_GLP_supply) × 资产管理规模(AUM)

其中资产管理规模(AUM)由以下要素决定:

AUM = token_pool_value总和 + 全局空头未实现亏损 - 全局空头未实现收益 - 预留金额 - 配置扣除项(aumDeduction)

该机制确保每位GLP持有者都能按比例获取金库总价值的对应份额。

杠杆启用时的漏洞原理

当enableLeverage功能开启时,用户可建立杠杆头寸(多头或空头)。本次事件中,攻击者在赎回GLP前立即建立了大量WBTC空头头寸。

当空头头寸建立时,系统会立即增加全局空头仓位规模。若此时价格尚未波动,系统会默认该空头处于亏损状态——这部分亏损被计入金库资产(即未实现亏损)。因此,尽管没有实际价值注入金库,资产管理规模(AUM)却被虚增。

这种虚增的AUM导致GLP赎回时返还了超出合理范围的资产。

下图为攻击流程详解

由于executeDecreaseOrder的首个参数是智能合约(而非外部账户EOA),攻击者能在回调期间执行任意逻辑,从而操纵内部状态并套取利润。若该参数是不支持ERC-7702式执行的外部账户(EOA),这种基于重入的攻击便无法实现。

这对我们来说绝对是个安全警示!

声明:本文系金色财经原创稿件,版权属金色财经所有,未经授权不得转载,已经协议授权的媒体下载使用时须注明"稿件来源:金色财经",违者将依法追究责任。

提示:投资有风险,入市须谨慎。本资讯不作为投资理财建议。

24小时热文

火币HTX正式获核准交易所牌照登记

火币HTX正式获核准交易所牌照登记火币HTX

资本大佬卖飞英伟达的往事

资本大佬卖飞英伟达的往事道说区块链

用户比Coinbase多3倍 估值高53%:市场为何更爱Robinhood?

用户比Coinbase多3倍 估值高53%:市场为何更爱Robinhood?比推 Bitpush News

当发币变成流水线有人在给比特币开发者发工资

当发币变成流水线有人在给比特币开发者发工资白话区块链

财富效应消失后——去中心化的神话或悲歌

财富效应消失后——去中心化的神话或悲歌佐爷歪脖山

寻找 2026 年投资主线:哪些趋势值得关注?

寻找 2026 年投资主线:哪些趋势值得关注?白话区块链

- 寻求报道

金色财经APPiOS & Android

金色财经APPiOS & Android- 加入社群

Telegram - 意见反馈

- 返回顶部

- 返回底部