零时科技 || Port3 攻击事件分析

背景介绍

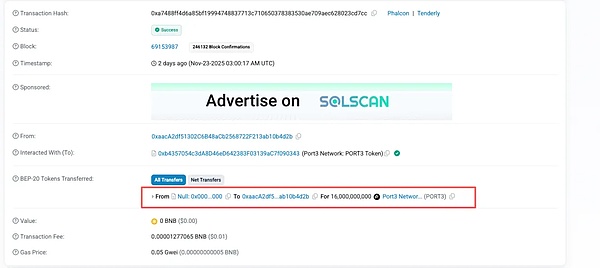

2025年 11 ⽉ 23 ⽇,我们监控到 BNB Smart Chain 上针对 Port3 项⽬的攻击事件(其中之⼀):

https://bscscan.com/tx/0xa7488ff4d6a85bf19994748837713c710650378383530ae709aec628023cd7cc

经过详细分析,攻击者从 2025 年 11 ⽉ 23 ⽇起,持续对 Port3 项⽬发起攻击,攻击造成 Port3 Token ⼤量增发,导致价格归零。

攻击及事件分析

看⼀下攻击者发起的交易,

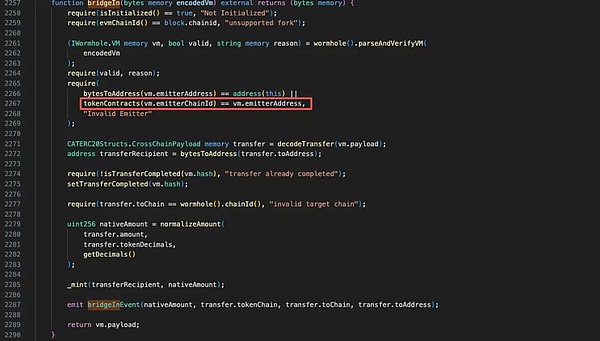

攻击者先调⽤ registerChains 后,再调⽤ bridgeIn 。通过利⽤ bridgeIn 完成了 Port3 Token 的 free mint 。

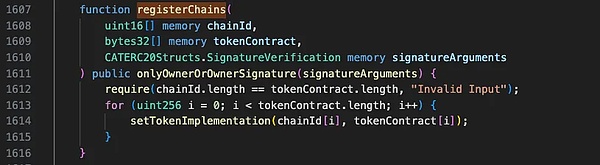

我们看⼀下 Port3 项⽬的合约中的 registerChains 函数是如何实现的:

该函数的主要作⽤就是设置接收指定 chainID 的 token 。但是,这个函数有对应的权限校验函数 onlyOwnerOrOwnerSignature ,接下来,我们看看攻击者是如何绕过权限校验函数。

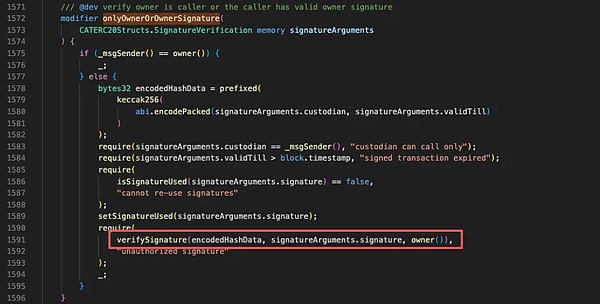

onlyOwnerOrOwnerSignature 的具体实现如下:

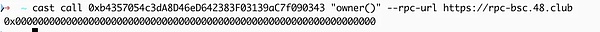

问题就出现在红框中代码,由于合约的 owner 没有设置,

所以,任何⼈都可以通过这个验证,攻击者通过 registerChains 将 token address 加⼊到 _state.tokenImplementations 中,随后在 bridgeIn 中的绕过检测,从⽽完成 _mint 的操作。

总结

本次漏洞的成因是函数 Port3 项⽬在合约部署后,未设置 onwer ,导致攻击者可以随意设置接收跨链交易的合约地址,最终导致攻击者伪造跨链交易完成 Port3 Token 的⼤量增发。建议项⽬⽅在设计经济模型和代码运⾏逻辑时要多⽅验证,合约上线前审计时尽量选择多个审计公司交叉审计。

声明:本文系金色财经原创稿件,版权属金色财经所有,未经授权不得转载,已经协议授权的媒体下载使用时须注明"稿件来源:金色财经",违者将依法追究责任。

提示:投资有风险,入市须谨慎。本资讯不作为投资理财建议。

24小时热文

委内瑞拉旅行支票:原始稳定币的雏形

委内瑞拉旅行支票:原始稳定币的雏形金色精选

金色Web3.0日报 | Vitalik盛赞以太坊Fusaka升级

金色Web3.0日报 | Vitalik盛赞以太坊Fusaka升级金色财经 善欧巴

链上价格发现

链上价格发现Block unicorn

人民币强势反击 稳定币变成了“风险资产”

人民币强势反击 稳定币变成了“风险资产”深潮 TechFlow

加密热潮“席卷”美国军界

加密热潮“席卷”美国军界陀螺财经

全球 DAO 第一案之后 链上借贷的“去中心化外衣”还能撑多久?

全球 DAO 第一案之后 链上借贷的“去中心化外衣”还能撑多久?曼昆区块链法律服务

- 寻求报道

金色财经APPiOS & Android

金色财经APPiOS & Android- 加入社群

Telegram - 意见反馈

- 返回顶部

- 返回底部